新聞中心

發佈時間:2020-05-19

中油、台塑、力成等台灣大型企業近日接連遭到勒索軟體攻擊,不只是導致中油內部網路系統無法正常運作,所屬的捷利卡、中油PAY一度暫停使用,封測大廠力成的生產作業也因此一度停擺,而這些都還只是冰山的一角。

根據調查局掌握的情資顯示,駭客近日針對國內10家企業再度發動勒索軟體攻擊,入侵並將勒索軟體植入公司內部系統、個人電腦及伺服器等資訊設備,導致重要檔案均無法開啟,營運受嚴重影響的同時,也被要求交付贖金。

對此,調查局呼籲國內企業即刻進行以下檢查:

- 檢視企業網路防護機制,如對外網路服務是否存在漏洞或破口、重要主機應關閉遠端桌面協定(RDP)功能等。

- 觀察企業VPN有無異常登入行為或遭安裝SoftetherVPN及異常網路流量,如異常的DNS Tunneling、異常對國內外VPS的連線等。

- 注意具軟體派送功能之系統,如網域/目錄(AD)伺服器、防毒軟體、資產管理系統,尤其注意AD伺服器的群組原則遭異動、工作排程異常遭新增等。

- 更新防毒軟體病毒碼,留意防毒軟體發出之告警,極可能是大範圍感染前之徵兆。

- 加強監控網域中特權帳號,應限定帳號使用範圍與登入主機。

- 建立備份機制,並離線保存。

其實不只是關鍵基礎設施、高科技業、製造業,醫療院所也早已成為駭客鎖定的目標。2019年8月底,全台數十家醫院遭勒索病毒大規模攻擊,多家醫院應用系統檔案被加密,成為2019年台灣最大的勒索軟體攻擊事件。

美國資安業者RiskIQ在「2020年衛生部門的勒索軟體(Ransomware in the Health Sector 2020)」報告中指出,醫療保健領域的電子數位化蓬勃發展,讓醫療保健組織更容易受到攻擊,2016年至2019年間,勒索軟體攻擊數量增加了35%,醫療組織佔勒索軟體攻擊的51%。

看似無礙的使用習慣,恐助「駭」為虐

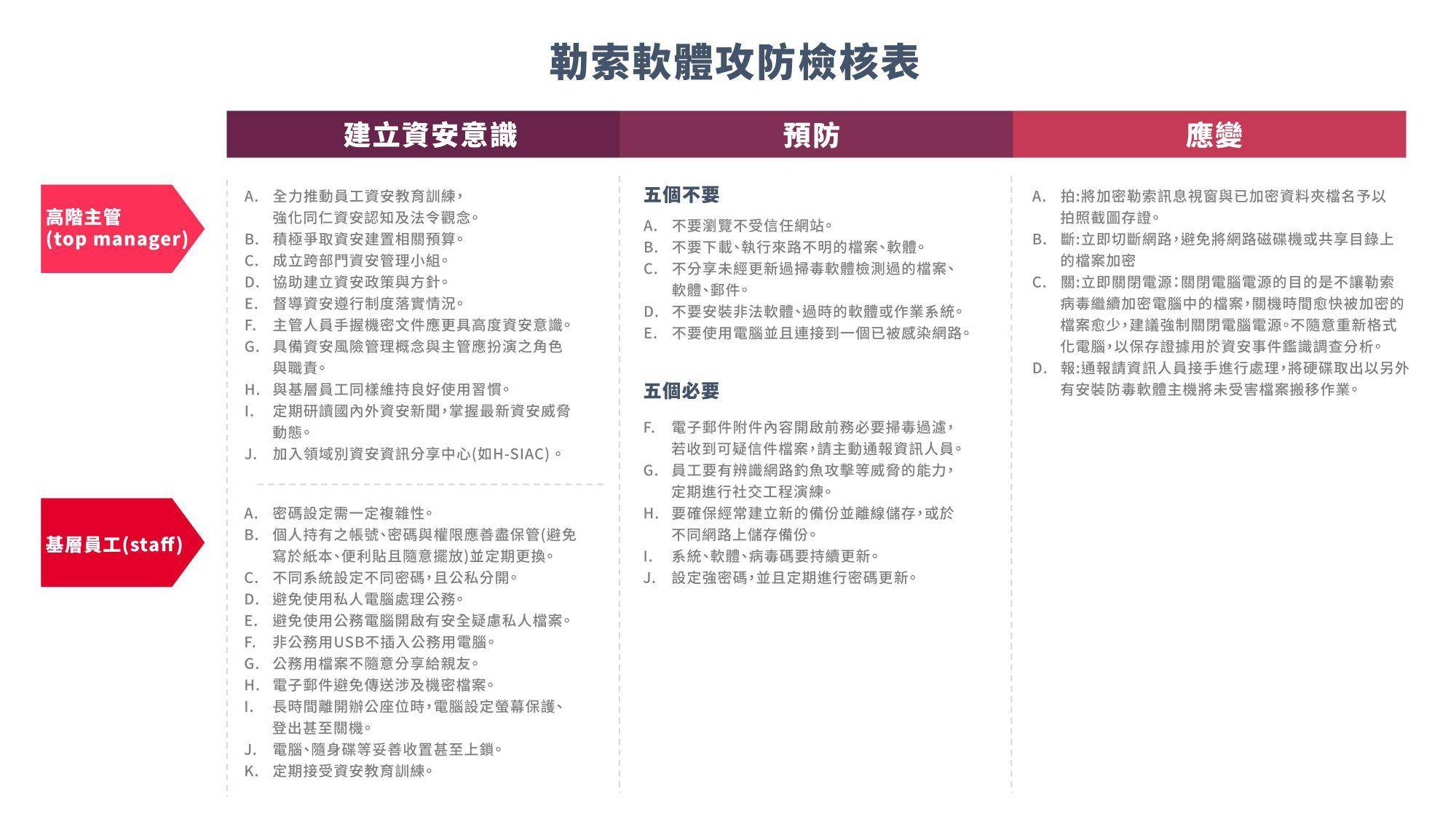

「面對勒索軟體的攻擊威脅,政府單位、企業組織乃至醫療院所該如何應對?」在探討這個問題之前,無論是企業內部管理者、IT人員或一般基層員工,可以先透過三個基本的問題做初步的自我檢視。

您是否曾使用同事遞來未經掃毒的USB隨身碟讀取檔案?

您是否曾開啟未經掃毒過濾的電子郵件附檔?

您是否曾點下電子郵件中不明的外部連結?

上述問題,相信多數人至少有一個答案是肯定的,換句話說,你我都曾不自覺的為駭客開後門,讓個人甚至所屬企業組織落入陷阱,成為待宰的肥羊。一個企業組織該如何有效防禦勒索軟體的攻擊威脅,絕非組織內IT、MIS部門一肩扛的責任,而是上從高階主管,下至基層員工「人人有責」,才能拉出防駭的強力封鎖線,讓駭客無路可進。

關鍵人物!高階主管態度,決定組織資安高度

企業組織裡掌握決策權的高階主管,必須具有前瞻性的能力,不只要洞燭先機,更要懂得防堵危機,也就是所謂的風險管理,其中也包括資安風險,也因此一個組織的資安部署是否完整嚴密,高階主管可說是攸關組織內部資安成敗的關鍵性角色,更直接一點的說法,高階主管的態度,也決定了其企業組織資安部署的高度。

身為高階主管應具備資安風險管理概念,將概念落實於組織中,並積極爭取資安建置相關預算、推動員工資安教育訓練、成立跨部門資安管理小組。同時自身應掌握最新資安威脅動態,養成國內外資安新聞的閱讀習慣,並加入領域別資安資訊分享中心(如H-SIAC),在資安防禦上時時刻刻居安思危。

員工資安意識不足,不良習慣鑿出資安大漏洞

根據《iThome》年度的臺灣資安大調查結果顯示,2019年企業資安風險TOP10中,「員工缺乏資安意識」以57.1%的高佔比,成為企業資安風險之冠。人為疏失一直是企業資安的最大漏洞,即便組織擁有完備且先進的資安防禦技術,仍有可能因為任何一名員工資安意識的不足,而落入駭客持續進化的狡詐騙術中,進而深陷資安風暴。

資安意識如同你對於資安風險的危機意識,因為沒有危機意識而養成許多不良的使用習慣,哪怕只是一個看似不經意的小動作,都極有可能鑿出資安的大漏洞。像是密碼設定過於簡單甚至好猜,或是設定完成後因為怕忘記而寫在便利貼上且隨意擺放。以及貪圖方便而使用私人電腦處理公務、隨意將私人USB插入公務用電腦等,都是走在資安鋼索上的危險習慣。

五不要、五必要,十大鐵則拉起嚴密資安防線

預防勝於治療,如何有效防禦勒索軟體的入侵,無論是高階主管還是基層員工,都應切記五必要、五不要的十大鐵則,看似不經意的小習慣都能有效拉起資安防線。

五個不要:

1.不要瀏覽不信任網站

2.不要下載、執行不明軟體或檔案

3.不要隨意分享不明檔案或軟體

4.不要安裝非法或過時軟體或作業系統

5.不要將電腦連接到已被感染網路

五個必要:

1.電子郵件附檔開啟前務必掃毒過濾,收到可疑信件檔案主動通報

2.必須經常建立新的備份且離線儲存

3.無論是系統、軟體還是病毒碼都必定持續更新

4.必須設定強密碼且定期更新

5.必須要有辨識網路釣魚、勒索軟體攻擊等威脅的能力,且定期進行社交工程演練

勒索軟體入侵!緊急應變四字訣: 拍、斷、關、報

若是不幸仍遭到勒索病毒的攻擊,謹記四字訣: 拍、斷、關、報。將加密勒索訊息視窗與已加密資料夾檔名予以拍照截圖存證;立即切斷網路,避免將網路磁碟機或共享目錄上的檔案加密;關閉電腦電源不讓勒索病毒繼續加密電腦中的檔案;通報資訊人員接手進行處理,將硬碟取出以另外有安裝防毒軟體主機將未受害檔案搬移作業。

最後,對於資安事件發生時正確的應變處理方式也應有所認知,例如不應付贖金,應保留證據,啟動資案事件應變處理程序。

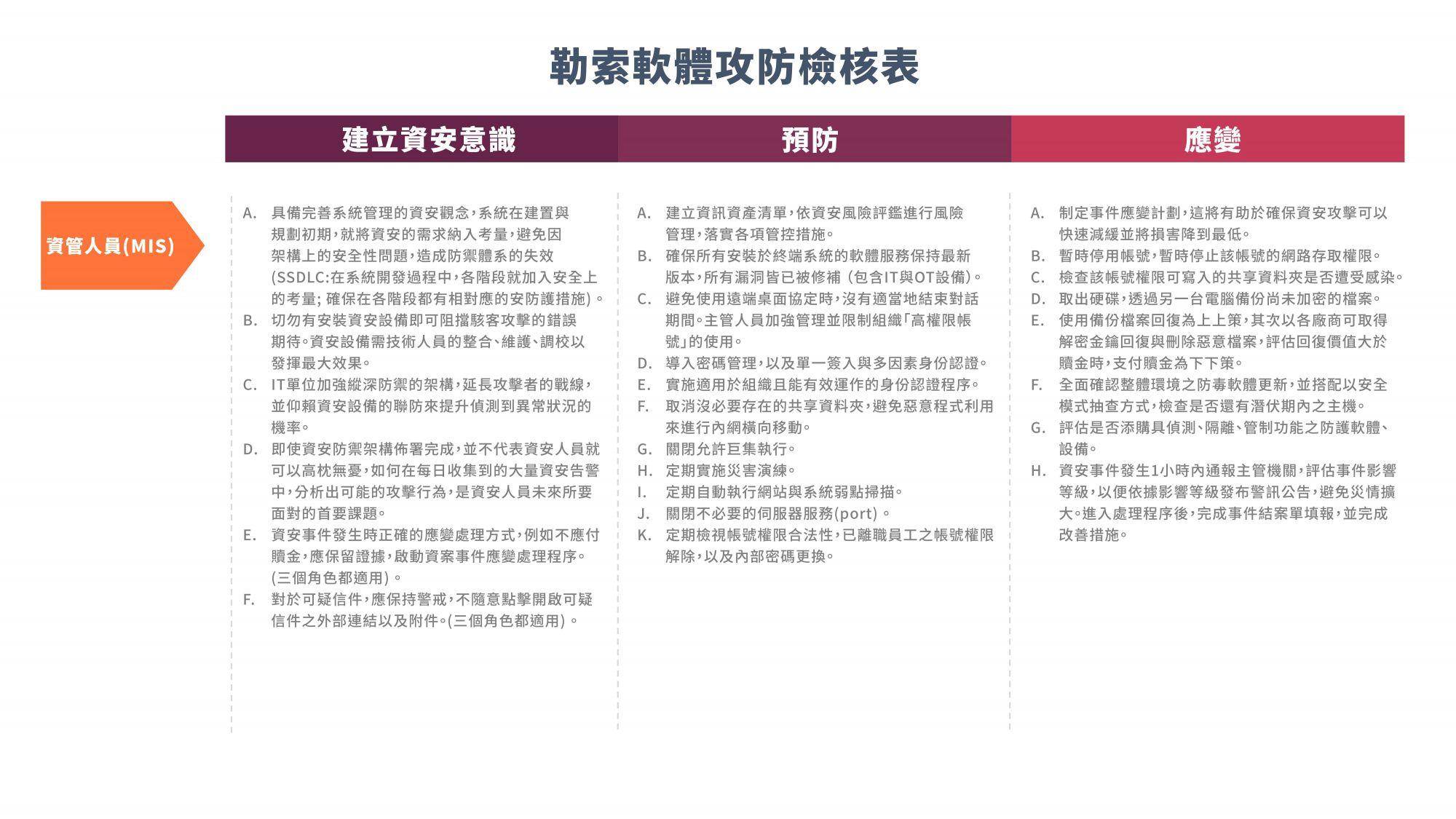

資管人員強化資安觀念:資安設備≠高枕無憂

資管人員同樣需有高度的資安意識,具備完善系統管理的資安觀念,系統在建置與規劃初期,各階段將資安納入考量,確保在各階段都有相對應的安防護措施。切勿有安裝資安設備即可高枕無憂的錯誤期待。資安設備需技術人員的整合、維護、調校以發揮最大效果。同時,如何從收集到的資安告警中,分析出可能的攻擊行為,更是資安人員的重要課題。

在防禦的機制上,務必確保包含IT與OT設備所有安裝於終端系統的軟體服務保持最新版本,所有漏洞皆已被修補。同時避免使用遠端桌面協定時,沒有適當地結束對話期間。取消沒必要存在的共享資料夾,避免惡意程式利用來進行內網橫向移動。關閉允許巨集執行,避免執行有潛在危險的程式碼。定期自動執行網站與系統弱點掃描、關閉不必要的伺服器服務(port)。

在身分管理上,應針對主管人員加強管理並限制組織「高權限帳號」的使用。導入密碼管理,以及單一簽入與多因素身份認證。實施適用於組織且能有效運作的身份認證程序。定期檢視帳號權限合法性,已離職員工之帳號權限解除,以及內部密碼更換。

攻擊發生第一時間,要能快速減緩並將損害降到最低,因此資管人員應制定應變計劃。緊急應變措施包含立即暫停帳號及其網路存取權限,並檢查該帳號權限可寫入的共享資料夾是否遭感染,接著取出硬碟並備份尚未加密的檔案。全面確認整體環境之防毒軟體更新,檢查是否還有潛伏期內之主機。

資安事件發生的1小時內通報主管機關,評估事件影響等級,以便依據影響等級發布警訊公告,避免災情擴大。進入處理程序後,完成事件結案單填報及改善措施。至於支付贖金與否,使用備份檔案回復為上上策,其次以各廠商可取得解密金鑰回復與刪除惡意檔案,評估回復價值大於贖金時,支付贖金為下下策。

結語

根據資安業者Trustwave 2020年的全球安全報告指出,2019年駭客偏好的鎖定攻擊目標中,企業以54%的高佔比名列排行之冠,其主要目的為植入勒索軟體,而在去年的所有的資安事件中,勒索軟體也占了18%,遠高於2018年的4%。趨勢科技 2019 年的偵測資料顯示,勒索軟體數量增長10%,全球總計超過700 家醫療機構遭受攻擊,可說是勒索軟體的重級受災產業。

勒索軟體肆虐全球,病毒不斷變種、進化,攻擊手法也日新月異,狡詐程度猶如COVID-19,無論是關鍵基礎設施、企業組織還是醫療院所,是組織內的高階主管、基層員工還是資管人員,都應建立高度資安意識,展開預防性的超前部署,避免事後的亡羊補牢。同時擬定緊急應變計畫,一旦發生時也能把傷害降到最低,在勒索軟體攻防戰場,料敵制勝,拉開我們與「被駭」的距離。